作者:Yohan Yun 来源:cointelegraph 翻译:善欧巴,金色财经

自 2017 年以来,Lazarus Group 已窃取了超过 60 亿美元的加密货币,成为业内最臭名昭著的黑客集团。

Lazarus Group 并非偶尔涉足黑客世界,它经常是重大加密货币盗窃案件的主要嫌疑人。这个由朝鲜政府支持的集团通过从交易所窃取数十亿美元、欺骗开发者并绕过行业中最复杂的安全措施,已成为全球最具威胁性的黑客组织之一。

2025年2月21日,它实现了至今为止最大的盗窃——从加密货币交易所Bybit窃取创纪录的14亿美元。加密侦探ZachXBT在将Bybit攻击与Phémex交易所8500万美元的黑客事件关联后,确认Lazarus是主要嫌疑人。他还将黑客攻击与BingX和Poloniex的漏洞事件联系起来,进一步增加了指向朝鲜网络军队的证据。

根据安全公司Elliptic的数据,自2017年以来,Lazarus集团已从加密货币行业盗取约60亿美元。联合国安理会的一项研究报告指出,这些被盗资金据信用于资助朝鲜的武器计划。

作为历史上最为活跃的网络犯罪组织之一,该组织的涉嫌操作人员和手段揭示了一个高度复杂的跨国运营,旨在为朝鲜政权服务。谁在幕后操控Lazarus?它是如何成功实施Bybit黑客攻击的?它还采用了哪些方法,造成了持续的威胁?

Lazarus Group 名人录

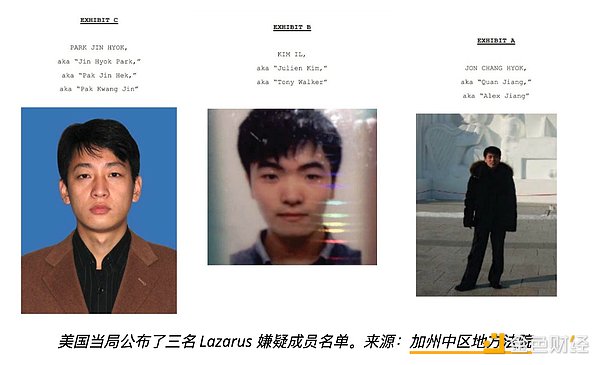

美国财政部声称,Lazarus 受朝鲜侦察总局 (RGB) 控制,该局是朝鲜政权的主要情报机构。美国联邦调查局 (FBI) 公开点名三名疑似朝鲜黑客为 Lazarus(又名 APT38)成员。

2018 年 9 月,美国联邦调查局指控朝鲜国民、Lazarus 疑似成员朴镇赫 (Park Jin Hyok) 犯下历史上最臭名昭著的网络攻击案。据称,朴镇赫曾为朝鲜幌子公司 Chosun Expo Joint Venture 工作,与2014 年索尼影业黑客攻击案和2016 年孟加拉银行抢劫案(8100 万美元被盗)有关。

朴还与2017 年的 WannaCry 2.0 勒索软件攻击有关,该攻击使包括英国国家医疗服务体系 (NHS) 在内的多家医院陷入瘫痪。调查人员通过共享的恶意软件代码、被盗凭证存储账户以及掩盖朝鲜和中国 IP 地址的代理服务追踪了朴及其同谋。

2021年2月,美国司法部宣布将Jon Chang Hyok和Kim Il列入其被起诉的网络犯罪嫌疑人名单,他们在一些全球最具破坏性的网络入侵中扮演了重要角色。两人被指控为Lazarus集团工作,策划了网络金融犯罪、盗取加密货币并为政权洗钱。

Jon专门开发并传播恶意加密货币应用程序,渗透交易所和金融机构,实施大规模盗窃。Kim则负责分发恶意软件、协调与加密相关的盗窃活动,并策划了虚假的Marine Chain ICO。

Lazarus集团的最大黑客事件是如何发生的

据朝鲜官方媒体报道,就在 Bybit 黑客攻击发生前几周,朝鲜领导人金正恩视察了一处核材料生产设施,并呼吁扩展该国的核武库,超越当前的生产计划。

2 月 15 日,美国、韩国和日本发表联合声明,重申他们致力于朝鲜无核化。平壤迅速在 2 月 18 日驳斥该声明,称其“荒谬”,并再次誓言增强核力量。

三天后,Lazarus 集团再次出手。

在安全圈内,Lazarus 的作案手法通常能在官方调查确认其参与之前就被识别出来。

“在 Bybit 的 ETH 刚刚转出后的几分钟内,我就能自信地在私下里说,这与朝鲜有关,因为他们在链上的指纹和 TTP(战术、技术和程序)过于独特。” —— 加密保险公司 Fairside Network 的调查负责人 Fantasy 在接受 Cointelegraph 采访时表示。

“他们会将 ERC-20 资产拆分到多个钱包,立即以次优方式抛售代币,导致高额交易费或滑点,然后再将 ETH 以大额、整齐的数额转入新创建的钱包。”

在 Bybit 攻击事件中,黑客精心策划了一次复杂的网络钓鱼攻击,以突破 Bybit 的安全系统,并欺骗交易所授权转移 401,000 枚以太坊(ETH),价值 14 亿美元,到他们控制的钱包。根据区块链取证公司 Chainalysis 的分析,攻击者通过伪装成 Bybit 钱包管理系统的假冒版本,直接获取了交易所资产的访问权限。

资金被盗后,黑客立即启动了洗钱操作,将资产分散到多个中间钱包。Chainalysis 的调查人员发现,部分被盗资金被转换为比特币(BTC)和 Dai(DAI),利用去中心化交易所、跨链桥以及无 KYC的代币兑换服务,例如 eXch——尽管整个行业对 Bybit 黑客事件进行了干预,该平台仍拒绝冻结与该攻击相关的非法资金。eXch 否认为朝鲜洗钱。

目前,被盗资产中的一大部分仍存放在多个地址中,这是朝鲜关联黑客常用的策略,旨在规避监管机构的严密追踪。

此外,根据 TRM Labs 的报告,朝鲜黑客通常会将被盗资金兑换成比特币。比特币的未使用交易输出(UTXO)模型进一步增加了追踪难度,使得取证分析远比以太坊的账户模型复杂。比特币网络还拥有多种混币服务,而 Lazarus 频繁使用这些工具来隐藏交易痕迹。

Lazarus Group 的社会工程项目

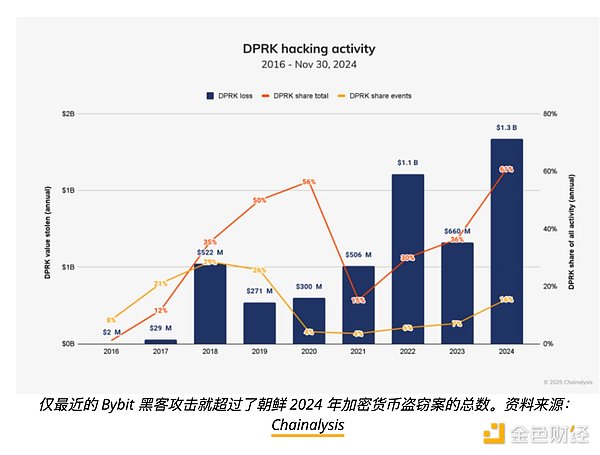

Chainalysis表示朝鲜黑客加大了对加密货币行业的攻击力度,2024年通过47次攻击盗取了13.4亿美元——是2023年被盗6.605亿美元的两倍多。

这家总部位于纽约的安全公司补充道,通过私钥泄露进行的盗窃仍然是加密生态系统面临的最大威胁之一,占2024年所有加密货币黑客事件的43.8%。这种方法被用在了与朝鲜Lazarus集团相关的几起重大攻击事件中,例如3.05亿美元的DMM比特币攻击和6亿美元的Ronin黑客事件。

尽管这些高调的盗窃事件占据了头条新闻,朝鲜黑客也掌握了长期诈骗的技巧——这种策略提供了稳定的现金流,而不是依赖一次性的意外收获。

他们针对每个人、任何东西,任何金额。具体来说,Lazarus专注于这些大型复杂的黑客攻击,如Bybit、Phemex和Alphapo,但他们也有较小的团队,进行低价值和更多手动密集的工作,如恶意的[或]假招聘面试。

微软威胁情报部门已确认一个名为“Sapphire Sleet”的朝鲜威胁小组,称其为加密货币盗窃和公司渗透的关键玩家。该名字延续了微软基于天气的分类法,“sleet”表示与朝鲜的联系。除此之外,这个小组更广为人知的是Bluenoroff,Lazarus的一个子小组。

他们伪装成风险资本家和招聘人员,诱使受害者参与虚假的工作面试和投资骗局,部署恶意软件来窃取加密钱包和财务数据,在六个月内赚取超过1000万美元。

朝鲜还将成千上万的IT人员部署到俄罗斯、中国及其他地区,利用AI生成的个人资料和被盗身份获得高薪技术职位。一旦进入,这些黑客就会盗取知识产权、勒索雇主,并将收益汇入政权。微软泄露的朝鲜数据库揭示了虚假的简历、欺诈账户和支付记录,揭示了一个复杂的操作,使用AI增强的图像、变声软件和身份盗窃来渗透全球企业。

2024年8月,ZachXBT揭露了一个由21名朝鲜开发者组成的网络,他们通过将自己嵌入加密初创公司,每月赚取50万美元。

2024年12月,圣路易斯的一个联邦法院解封了对14名朝鲜国籍人士的起诉书,指控他们违反制裁、进行电汇欺诈、洗钱和身份盗窃。

这些人曾在朝鲜控制的公司Yanbian Silverstar和Volasys Silverstar工作,这些公司在中国和俄罗斯运作,骗取公司聘用他们进行远程工作。

在六年内,这些工作人员至少赚取了8800万美元,其中一些被要求为政权每月赚取10,000美元。

迄今为止,朝鲜的网络战战略仍然是世界上最复杂和最有利可图的行动之一,据称将数十亿美元转入政权的武器计划。尽管执法机关、情报机构和区块链调查人员的审查力度不断增加,Lazarus集团及其子小组仍在不断适应,完善其战术以逃避侦测,并维持非法的收入来源。

随着创纪录的加密盗窃、对全球科技公司的深入渗透以及日益扩大的IT操作员网络,朝鲜的网络操作已经成为长期的国家安全威胁。美国政府的多机构打击行动,包括联邦起诉和数百万美元的悬赏,标志着对破坏平壤金融管道的努力正在加剧。

但正如历史所证明的那样,Lazarus是无情的;朝鲜网络军队带来的威胁远未结束。

白话区块链|同步全球区块链资讯、区块链快讯、区块链新闻

本站所有文章数据来源:金色财经

本站不对内容真实性负责,如需转载请联系原作者

如需删除该文章,请发送本文链接至koinfts@gmail.com