相信很多DeFi老玩家都对在去中心化钱包第一次转账的经历记忆犹新,担心转错链、转丢币,唯有在看到目标地址显示到账后,心里悬着的石头才得以落地。个人对行业的理解随着日益频繁的转账次数和增长的转账金额渐渐深入,常用地址的首尾号烂熟于心,地址末尾一扫而过,点击confirm不假思索。

然而,诈骗团伙正是抓住了用户的这一习惯进行利用——新型“同尾号钓鱼”诈骗。用户像往常一样在钱包进行转账后,发现代币并未抵达收款地址,而是被另一个不知何时出现在交易记录中的同尾号诈骗地址“接回了家”。

什么是同尾号钓鱼

同尾号钓鱼,是指诈骗者使用与受害者地址尾号相同的虚假地址来诱导受害者向其转账。

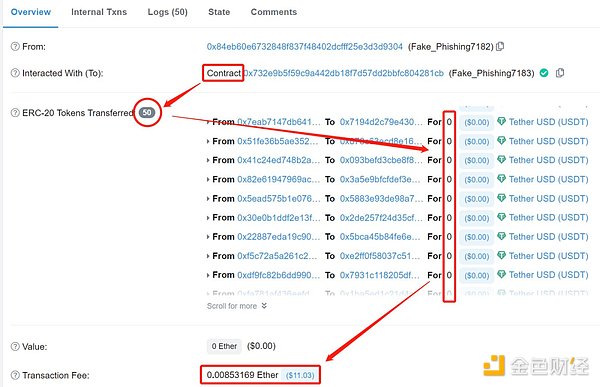

尾号钓鱼骗局,由诈骗团伙监控链上大额转账从而锁定目标用户,并找出该用户频繁转账的地址,通过代码生成大批量钱包地址并挑选出与目标用户地址相同尾号的地址,随后调用transferfrom合约多次发起小额转账到目标地址中潜伏。

由于一些DeFi用户在转账过程中会习惯性地从上一笔交易中复制地址且以4位尾号为辨识元素,当交易记录中被恶意植入尾号相同的钓鱼地址时,极易复制到错误的地址,误将资金转账给骗子,导致资产丢失。

同首同尾的地址陷阱

近日我们收到一名受害人报告,其遭遇同首同尾(前5位和后5位)地址陷阱,不慎将40.8万枚DAI转到了钓鱼地址。

欺诈者调用transferfrom合约,伪造受害者地址不断对钓鱼地址0转账的假象,受害者在转账前,错误复制钓鱼地址,进而导致惨案的发生。目前币追Bitrace团队正对该受害人进行帮扶中,包括受害人报案指导以及链上资金追踪。

前5位和后5位一模一样

正确地址:0x897ea**f96c7aa

钓鱼地址:0x8978f**766c7aa

在受害者提交信息的基础上,币追Bitrace团队对链上数据进一步追踪发现,自11月27日至今,该诈骗团伙伪造了共计 80,548 个虚假地址,发起 109,303 笔 0 额的转账进行钓鱼,其中 75,642 个用户地址受到污染。2,235 人受骗,总计损失金额高达 557,892.47854 U。

而根据业内更多受害人的反馈,我们意识到明显存在若干个不同的欺诈团伙在各自独立运作——大批量生成靓号碰撞高余额地址,找出尾号相同的进行虚假交易伪造哈希,等待用户上钩。可见,尾号钓鱼已经逐渐产业化,广大加密货币用户需要提高警惕。

如何防范尾号钓鱼

熊市中的每一分筹码都分外珍贵,财产安全显得更为重要。为了防范尾号钓鱼欺诈,防止不可逆转的转账错误,币追Bitrace团队建议您:

-

转账前对收款地址进行完整核对,不单单是首尾部分字符的核对;

-

将常用地址添加到通讯录,这有助于识别常用且值得信赖的地址,转账时只需从通讯录中选取即可;

-

使用专属的ens域名转账,域名由特殊字符构成,个性化且辨识度极高,通过域名进行转账更为安全;

-

小额转账验证,在进行大额汇款之前,先往收款地址转1-10u观察是否能顺利到账。

若您不幸受骗,欢迎咨询币追援助进行资产找回。作为一个面向虚拟币诈骗及盗窃受害人的求助渠道,币追援助旨在减少维权过程中可能会遇到的各种阻碍,帮助受害人找回丢失资产。

写在最后

道高一尺魔高一丈,鉴于对web3的监管尚未明朗,挽回资产损失仍存在一定的难度与成本。与此同时,黑客们也在不断地推陈出新,想出更为“既巧妙又有创意”的钓鱼方式。加密用户应时刻对加密货币中的“黑暗森林”保持敬畏之心。

来源:DeFi之道

白话区块链|同步全球区块链资讯、区块链快讯、区块链新闻

本站所有文章数据来源:金色财经

本站不对内容真实性负责,如需转载请联系原作者

如需删除该文章,请发送本文链接至koinfts@gmail.com