背景介绍

2024年5月8日,监测到一起针对BNBSmart Chain 链上项目GPU攻击事件,攻击hash为:https://bscscan.com/tx/0x2c0ada695a507d7a03f4f308f545c7db4847b2b2c82de79e702d655d8c95dadb

被攻击的项目为GPU,攻击共造成32400 USD的损失。

攻击及事件分析

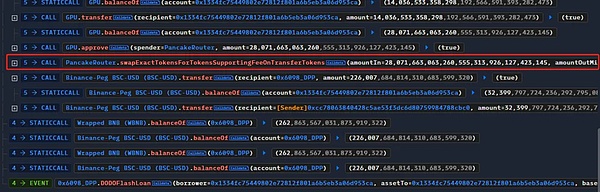

攻击者首先从DODO中利用flashloan借贷了226007 BUSD

随后,在PancakeSwap中将这些BUSD兑换为GPU Token ,共兑换了26992 GPU。

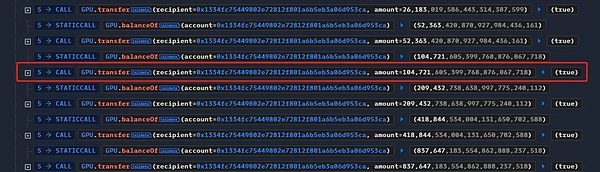

接着,攻击者就通过transfer持续给自己转账,

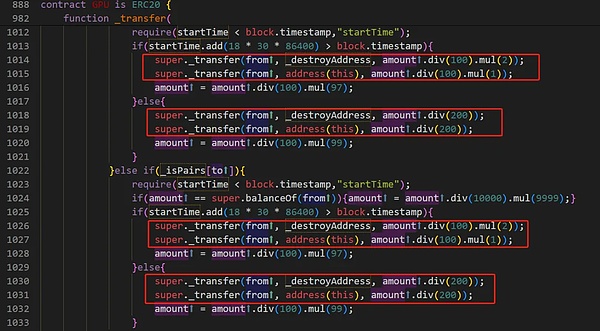

漏洞就出现在GPU Token的transfer函数,如下图:

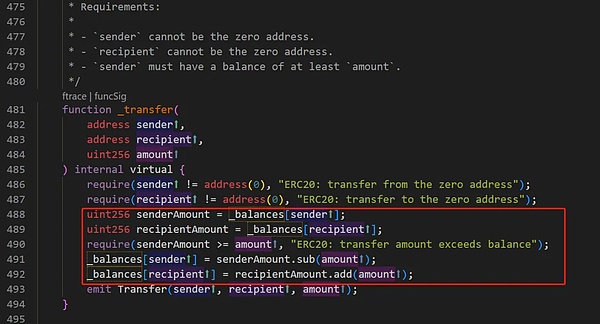

可以看到,GPU Token的transfer最终调用的是父合约的_transfer函数,也就是ERC20合约的_transfer函数,如下图所示:

由上面的代码,我们可以看到,在进行transfer时,先保存from和to的balance到变量

senderAmount和recipientAmount,随后计算转账后的senderAmount和recipientAmount的值,最后在更新到balances中。但是,当from和to为同一地址时,先更新from再更新to其实就是给to凭空添加了amount数量的token。所以,攻击者通过持续给自己转账从而让自己的GPU Token凭空增多。

最后,通过PancakeSwap将攻击获得的GPU Token兑换为BUSD,获利32400 USD。

总结

本次漏洞的成因是在GPU Token的transfer函数逻辑处理问题,且没有对用户输入进行验证。导致攻击者在给自己转账时自己持有的GPU Token会凭空增多。建议项目方在设计经济模型和代码运行逻辑时要多方验证,合约上线前审计时尽量选择多个审计公司交叉审计。

白话区块链|同步全球区块链资讯、区块链快讯、区块链新闻

本站所有文章数据来源:金色财经

本站不对内容真实性负责,如需转载请联系原作者

如需删除该文章,请发送本文链接至koinfts@gmail.com